ViPNet SafeBoot

Разработчик: ОАО «ИнфоТеКС»

ViPNet SafeBoot — сертифицированный высокотехнологичный программный модуль доверенной загрузки (МДЗ), устанавливаемый в UEFI BIOS различных производителей. Предназначен для защиты ПК, мобильных устройств, серверов (в том числе и серверов виртуализации) от различных угроз несанкционированного доступа (НСД) на этапе загрузки и от атак на BIOS.

Защита для компьютеров и серверов должна действовать с момента их включения. Время с момента включения до старта операционной системы является ключевым для доверия к системе в целом. На самых ранних этапах загрузки есть риск:

- Передачи управления недоверенному загрузчику;

- Загрузки вредоносного кода в UEFI;

- Перехвата данных и отключения базовых защитных механизмов.

Все это может привести к обходу всех установленных в операционной системе средств защиты и краже информации. Встраивание модуля доверенной загрузки ViPNet SafeBoot защищает компьютер от этих угроз и делает систему доверенной.

Назначение

ViPNet SafeBoot предназначен для идентификации и аутентификации пользователей, разграничения доступа на основе ролей, а также организации доверенной загрузки операционной системы.

ViPNet SafeBoot повышает уровень безопасности устройств и компьютеров за счёт:

- Авторизации на уровне BIOS, до загрузки основных компонентов операционной системы;

- Контроля целостности BIOS, защищаемых компонентов операционной системы и аппаратного обеспечения;

- Блокировки загрузки нештатной копии операционной системы.

Сценарии использования

Продукт ViPNet SafeBoot может использовать, как совместно с другими продуктами ViPNet, так и отдельно. Основные задачи которые могут быть решены:

- Выполнение требований приказов ФСТЭК:

- №17 по защите государственных информационных систем (ГИС);

- №21 по защите информационных систем персональных данных (ИСПДн);

- №31 по защите автоматизированных систем управления технологическим процессом (АСУ ТП);

- Защита от НСД на самых ранних этапах загрузки компьютеров или устройств с UEFI BIOS.

Преимущества

- Программный МДЗ с возможностью установки в UEFI BIOS различных производителей.

- Неизвлекаемость, в отличие от аппаратных исполнений МДЗ.

- Упрощенные методы настройки МДЗ за счет шаблонов администрирования.

- Полный контроль целостности UEFI за счет проверки целостности всех его модулей.

- Российский продукт.

Сертификация во ФСТЭК России

ViPNet SafeBoot соответствует требованиям руководящих документов к средствам доверенной загрузки уровня базовой системы ввода-вывода 2 класса, что позволяет использовать продукт для построения:

- ИСПДн до УЗ1 включительно;

- ГИС до 1 класса защищенности включительно;

- АСУ ТП до 1 класса защищенности включительно.

vGate

Разработчик: ООО «Код Безопасности»

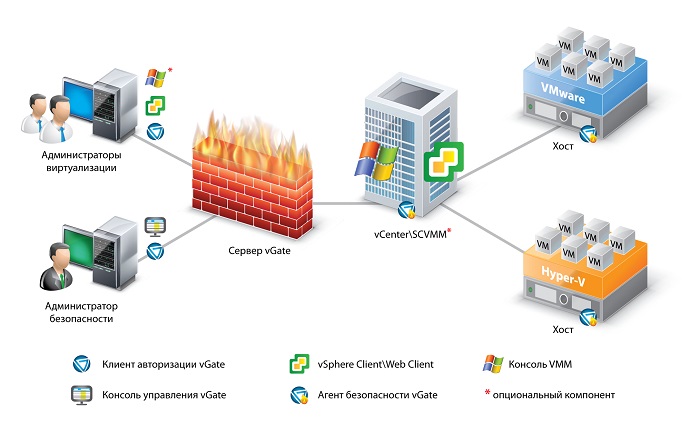

vGate - сертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V

vGate - сертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V

Возможности

Российское законодательство устанавливает ряд обязательных требований по защите информации в среде виртуализации, соблюдение которых регулируется тремя нормативными актами:

Приказ ФСТЭК России от 11.02.2013 № 17 – требования по защите информации в ГИС.

Приказ ФСТЭК России от 18.02.2013 № 21 – требования по защите персональных данных в ИСПДн.

Приказ ФСТЭК России от 14.03.2014 № 31 – требования по защите информации в АСУ ТП на критически важных объектах.

В приказах ФСТЭК России регламентировано выполнение организационно-технических мер защиты среды виртуализации, используемой при обработке информации в автоматизированных системах управления производственными и технологическими процессами, государственных информационных системах и системах персональных данных. В связи с этим все организации, являющиеся операторами данных информационных систем и применяющие технологии виртуализации, обязаны выполнить необходимые меры защиты и привести свою вычислительную инфраструктуру в соответствие требованиям регулирующих органов.

Применение средств комплексной защиты платформ виртуализации компании «Код Безопасности» позволит вам выполнить самые жесткие требования законодательства для ИСПДн, ГИС и АСУ ТП, а также провести обязательную аттестацию государственных информационных систем и систем управления производством.

Варианты исполнения:

-

vGate R2 применяется для защиты конфиденциальных данных

-

vGate-S R2 применяется для защиты информации, содержащей сведения, составляющие государственную тайну

-

Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности

В vGate реализована модель разделения прав на управление виртуальной инфраструктурой и на управление информационной безопасностью. Таким образом, выделяются две основные роли – администратор виртуальной инфраструктуры (АВИ) и администратор информационной безопасности (АИБ).

Доступ на управление виртуальной инфраструктурой или параметрами безопасности предоставляется только аутентифицированным пользователям. Причем процедура аутентификации пользователей и компьютеров (рабочих мест АИБ и АВИ) осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и атакам типа Man in the Middle.

Процедура аутентификации АВИ осуществляется с помощью отдельного приложения (агент аутентификации), которое устанавливается на его рабочее место. Для соединения с виртуальной инфраструктурой АВИ необходимо запустить эту программу и ввести учетные данные.

Для избавления пользователя от многократного ввода имени пользователя и пароля агент аутентификации включает функцию надежного сохранения учетных данных. Эта функция особенно полезна, когда на рабочем месте администратора установлены несколько систем защиты, каждая из которых запрашивает данные для аутентификации.

Помимо собственных механизмов парольной аутентификации, vGate позволяет использовать режимы идентификации и аутентификации пользователей с применением аппаратных идентификаторов eToken, JaCarta и iButton. Также есть возможность организовать идентификацию и аутентификацию по доменным учетным записям. -

Встроенные роли администраторов

При создании новой учетной записи можно задать привилегии по типам объектов, к которым будет иметь доступ администратор (например, только к виртуальным машинам или сетевым устройствам). С помощью встроенных ролей можно быстро разграничить доступ к инфраструктуре, не прибегая к использованию меток безопасности.

-

Защита средств управления виртуальной инфраструктурой от НСД

К средствам управления виртуальной инфраструктурой относятся:

- ESX-серверы, предназначенные для запуска виртуальных машин;

- серверы vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- средства, предназначенные для обслуживания инфраструктуры, например, VMware Consolidated Backup, VMware Update Manager;

- сторонние средства мониторинга и управления инфраструктурой.

Серверы Hyper-V оперируют множеством виртуальных машин. Компрометация этих серверов может нанести непоправимый ущерб группе виртуальных машин и поставить под угрозу всю виртуальную инфраструктуру. Именно поэтому так важно обеспечить надежную защиту средств управления – серверов Hyper-V.

Компрометация любого из этих средств приводит к компрометации группы виртуальных машин или всей виртуальной инфраструктуры. Именно поэтому крайне важно обеспечить защиту от НСД средств управления виртуальной инфраструктурой. Средства управления виртуальной инфраструктурой размещаются внутри защищаемого периметра, при этом доступ пользователей и компьютеров к ним осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и предотвращающим вмешательство в передачу данных.

Для обеспечения защиты средств управления виртуальной инфраструктурой применяется функционал дискреционного разграничения доступа к объектам, которые размещены внутри защищаемого периметра. Правила разграничения доступа работают на основе заданных ACL и параметров соединения (протоколов, портов). Сетевой трафик между аутентифицированными субъектами и защищаемыми объектами подписывается, тем самым обеспечивается защита от атак типа Man in the Middle в процессе сетевого взаимодействия.

Также в vGate при разграничении прав доступа администраторов виртуальной инфраструктуры к объектам инфраструктуры используется мандатный принцип контроля доступа. Администратор информационной безопасности не имеет права доступа к данным виртуальных машин, его полномочия по управлению виртуальной инфраструктурой ограничены только возможностью просмотра конфигурации элементов виртуальной инфраструктуры. А все действия администраторов виртуальной инфраструктуры можно контролировать на уровне отдельных команд управления виртуальной инфраструктурой.

Отдельно стоит упомянуть присутствующий в vGate механизм блокирования любого сетевого трафика со стороны виртуальных машин к средствам управления виртуальной инфраструктурой. Тем самым обеспечивается защита средств управления виртуальной инфраструктурой от НСД со стороны скомпрометированной виртуальной машины. -

Мандатное управление доступом

В vGate реализован мандатный принцип контроля доступа на основе меток конфиденциальности. При выполнении ряда стандартных операций с объектами виртуальной инфраструктуры осуществляется сравнение меток безопасности учетных записей администратора информационной безопасности и ресурсов. Благодаря этому возможно создание логических групп и сфер администрирования через бизнес-категоризацию, например, финансовый и коммерческий отделы и т.д.

Существует возможность отключения мандатного контроля доступа для определенных объектов из консоли управления.

Есть возможность использовать несколько видов меток безопасности:

- Иерархическая метка – содержит только один уровень конфиденциальности.

- Неиерархическая метка – содержит одну или несколько равноправных категорий конфиденциальности.

- Составная метка – содержит одновременно один уровень конфиденциальности и одну или несколько категорий конфиденциальности.

Уровень конфиденциальности характеризует уровень доступа применительно к ресурсу или уровень допуска к ресурсу применительно к пользователю. Категория конфиденциальности определяет принадлежность ресурса или доступ пользователя к некой группе (например, к подразделению компании).

Метки безопасности назначаются:

- защищаемым серверам Hyper-V;

- администраторам;

- виртуальным машинам;

- хранилищам (локальным, сетевым);

- виртуальным сетям;

- виртуальным коммутаторам и сетевым адаптерам.

Реализована возможность пометить метками следующие субъекты, объекты, контейнеры:

- Администраторы ВИ.

- ESX-серверы.

- Сетевые карты ESX-сервера или VLAN.

- Разделы хранилищ (Datastore).

- ВМ.

Права доступа администраторов ВИ и объектов инфраструктуры проверяются на основе уровней доступа и категорий автоматически.

Категории отличаются от меток следующими параметрами:

- Уровни доступа – иерархические, категории – равноправные.

- Механизмы работы уровней доступа зависят не только от пользователя, но и от уровня доступа текущей сессии. Категории от сессии не зависят.

- Любой администратор, объект, контейнер может быть помечен несколькими категориями и только одним уровнем доступа. -

Защита ESX-серверов от НСД

В продукте в виде автоматизированных ИБ-политик реализованы механизмы защиты от НСД серверов виртуализации ESX. Эти политики безопасности можно создавать из имеющихся в продукте шаблонов и автоматически применять к серверам виртуализации. В процессе работы с инфраструктурой продукт автоматически проверяет и поддерживает целостность назначенных политик безопасности. -

Защита настроек и виртуальных машин от НСД

С помощью содержащихся в продукте шаблонов можно создавать политики безопасности для защиты наиболее критичных объектов виртуальной инфраструктуры – серверов Hyper-V и виртуальных машин. Назначение сформированного на основе шаблонов набора политик объектам осуществляется с помощью меток конфиденциальности. В процессе работы с инфраструктурой vGate автоматически проверяет и поддерживает целостность назначенных политик безопасности.

В зависимости от специфики предприятия шаблоны могут использоваться в любом сочетании. Кроме того, администратор информационной безопасности по своему усмотрению может применять политики в шаблоне выборочно, т. е. включить необходимые политики и отключить неиспользуемые. -

Контроль целостности конфигурации виртуальных машин и доверенная загрузка

vGate содержит собственные механизмы контроля целостности компонентов СЗИ. Механизмы действуют на всех компонентах СЗИ – агенте аутентификации, сервере авторизации и ESX-серверах. Для обеспечения дополнительной защиты сервера авторизации vGate от несанкционированного доступа рекомендуется использовать традиционное сертифицированное СЗИ Secret Net в комплекте с электронным замком «Соболь».

Для обеспечения контроля целостности программной среды и доверенной загрузки операционной системы (ОС) в «физическом мире» традиционно используются аппаратные электронные замки для шин PCI или PCI-E. К сожалению, подобные аппаратные СЗИ невозможно использовать для защиты виртуальных машин по техническим причинам. Тем не менее данный функционал защиты должен быть обеспечен и в виртуальной среде.

В vGate существует политика доверенной загрузки виртуальных машин. Есть возможность гранулярно настроить параметры, которые будут контролироваться, а также функционал, позволяющий сделать выбор – запретить или разрешить запуск виртуальной машины при нарушении целостности конфигурации.

vGate содержит компоненты, устанавливаемые на каждый ESX-сервер и реализующие следующие механизмы защиты:

- Контроль целостности настроек виртуальной машины перед ее загрузкой. Контролируется файл *.vmx, в котором содержится перечень устройств, доступных виртуальной машине, и ряд других критических параметров. При этом часть параметров, не влияющих на информационную безопасность, выведена из-под контроля.

- Контроль образа BIOS виртуальной машины. Поскольку несанкционированная подмена BIOS является угрозой безопасности, СЗИ контролирует целостность файла *.nvram, в котором содержится образ BIOS виртуальной машины.

- Доверенная загрузка ОС осуществляется путем контроля целостности загрузочного сектора виртуального диска *.vmdk.

Для обеспечения полноценной защиты виртуальных машин от НСД компания «Код Безопасности» рекомендует использовать СЗИ семейства Secret Net или Secret Net Studio. В этом случае СЗИ Secret Net развертывается на виртуальных машинах. -

Контроль доступа администраторов ВИ к файлам виртуальных машин

При работе в незащищенной виртуальной инфраструктуре администратор этой инфраструктуры обычно может получить доступ к файлам виртуальных машин. Администратор может прямо из VI клиента скачать файл виртуальной машины на локальный диск своего компьютера и исследовать его содержимое. В vGate реализован механизм, позволяющий контролировать доступ администраторов к файлам виртуальных машин, расположенных на СХД. -

Разграничение доступа ESX-серверов на запуск виртуальных машин

В vGate реализованы дискреционные механизмы разграничения прав ESX-серверов на запуск виртуальных машин. Для каждой виртуальной машины администратор информационной безопасности может определить перечень ESX-серверов, где он может выполняться.

Механизм разграничения прав ESX-серверов на запуск ВМ особенно полезен для организации работы с данными разного уровня конфиденциальности. Используя этот механизм, можно настроить запуск виртуальных машин, обрабатывающих данные с различным уровнем конфиденциальности, таким образом, чтобы данные разных уровней конфиденциальности обрабатывались на различных ESX-серверах. -

Регистрация событий, связанных с информационной безопасностью

В vGate реализован механизм регистрации всех событий безопасности, происходящих в системе (доступ к инфраструктуре, создание или удаление виртуальной машины, изменение виртуальной машины и т.д.). Информация аккумулируется в базе продукта и ее можно как просматривать в процессе аудита, так и строить по ней структурированные отчеты. -

Мониторинг виртуальной инфраструктуры в режиме реального времени

Компонент vMonitor, входящий в состав vGate позволяет:

- собирать события безопасности напрямую с объектов виртуальной инфраструктуры;

- осуществлять нормализацию, фильтрацию и корреляцию событий, в том числе и с событиями самого vGate;

- отслеживать основные угрозы, характерные для виртуальной инфраструктуры, с применением шаблонов правил корреляции событий безопасности;

- создавать собственные правила на основе корреляции событий VMware/Hyper-V и событий аудита vGate;

- настроить контроль действий в виртуальной инфраструктуре, осуществляемых в обход сервера авторизации vGate;

- работать в гетерогенных виртуальных инфраструктурах;

- проводить наблюдение за виртуальной инфраструктурой в режиме реального времени;

- настраивать отображение виджетов на панели мониторинга по собственному усмотрению.

Количество и расположение виджетов на панели мониторинга настраивается администратором индивидуально и сохраняется при закрытии браузера.Поддержка распределенных (Enterprise) инфраструктур

-

vCenter Linked Mode

В vGate реализована поддержка режима vCenter Linked Mode – функции объединения интерфейсов управления разными vCenter-серверами в одной консоли vSphere. Данная функция используется при переходе от виртуализации к облакам, что позволяет упростить и оптимизировать работу администраторов распределенных инфраструктур по управлению большим количеством vCenter-серверов.

Другим аспектом обеспечения информационной безопасности в распределенных инфраструктурах является возможность быстрого переноса ИБ-политик на новые или резервные ЦОДы. Для этого в vGate реализованы функции экспорта и импорта настроек, с помощью которых распространение vGate на новые и резервные серверы осуществляется без необходимости повторения всех настроек. -

Резервирование сервера авторизации

В целях повышения отказоустойчивости рекомендуется использовать конфигурацию vGate c резервным сервером авторизации по принципу active-passive. Один сервер авторизации (основной) выполняет все функции по управлению vGate и авторизации администраторов виртуальной инфраструктуры, второй сервер авторизации (резервный) является пассивным.

В случае выхода из строя основного сервера авторизации управление автоматически передается резервному серверу, который начинает выполнять все функции основного. Также, при необходимости, администратор может принудительно переключить работу vGate на резервный сервер авторизации. Благодаря этому режиму существенно повышается работоспособность системы защиты, а замена сервера авторизации происходит практически незаметно для администраторов виртуальной среды. -

Лес серверов vGate и поддержка Сross vCenter vMotion

Для работы в распределенных инфраструктурах в vGate реализована возможность построения леса серверов авторизации. На каждой площадке размещается по одному серверу авторизации vGate (с возможностью резервирования). Настройки пользователей, меток, политик, сделанные на одном сервере авторизации, можно распространить на остальные серверы. В случае миграции виртуальной машины с одной площадки на другую автоматически будут использоваться присвоенные ей ранее метки, настройки и пр. Также таким образом достигается поддержка технологии Cross vCenter vMotion. -

Поддержка SCVMM и FCM (для Hyper-V)

Начиная с версии 3.0 в vGate реализован контроль управления виртуальной инфраструктурой Hyper-V через System Center Virtual Machine Manager, а также контроль операций, осуществляемых с помощью оснастки Failover Cluster Manager. -

Поддержка VMware Auto Deploy

В продукте реализована поддержка технологии VMware AutoDeploy, позволяющей производить развертывание серверов в автоматизированном режиме. vGate позволяет автоматически развертывать компоненты защиты на ESXi серверах установленных с помощью VMware AutoDeploy

Архитектура

Электронный замок «Соболь»

Разработчик: ООО «Код Безопасности»

Сертифицированный аппаратно-программный модуль доверенной загрузки (АПМДЗ)

Сертифицированный аппаратно-программный модуль доверенной загрузки (АПМДЗ)

Назначение

Электронный замок «Соболь» может быть использован для того, чтобы:

- доступ к информации на компьютере получили только те сотрудники, которые имеют на это право;

- в случае повреждения ОС или важных информационных массивов, хранящихся на компьютере, администратор мог вовремя принять меры по восстановлению информации.

Возможности

- Выбор форматов исполнения

- Поддержка платы PCI,

- Поддержка платы PCI Express,

- Поддержка платы Mini PCI Express,

- Поддержка платы Mini PCI Express Half Size,

- Поддержка платы М.2 type 2230-A-E.

- Аутентификация пользователей

- Идентификация и усиленная (двухфакторная) аутентификация пользователей с использованием персональных идентификаторов. В качестве персональных идентификаторов пользователей могут применяться:

- iButton (DS1992, DS1993, DS1994, DS1995, DS1996),

- eToken PRO / eToken PRO (Java),

- смарт-карта eToken PRO через USB-считыватель Athena ASEDrive IIIe USB V2,

- iKey 2032,

- Рутокен S / Рутокен S RF. - Блокировка загрузки ОС со съемных носителей

- После включения питания компьютера, замок «Соболь» перехватывает управление всеми устройствами ввода-вывода и не позволяет загрузиться нештатной ОС.

- После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается.

- Запрет распространяется на всех пользователей компьютера, за исключением администратора.

- Контроль целостности программной среды

Используемый в комплексе «Соболь» механизм контроля целостности позволяет контролировать неизменность файлов и физических секторов жесткого диска до загрузки операционной системы.

- Для этого вычисляются некоторые контрольные значения проверяемых объектов и сравниваются с ранее рассчитанными для каждого из этих объектов эталонными значениями.

- Формирование списка подлежащих контролю объектов с указанием пути к каждому контролируемому файлу и координат каждого контролируемого сектора производится с помощью программы управления шаблонами контроля целостности.

- Контроль целостности функционирует под управлением операционных систем, использующих следующие файловые системы: NTFS5, NTFS, FAT32, FAT16, FAT12, UFS, EXT2 и EXT3

Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов.

- Контроль целостности системного реестра Windows

Данная возможность позволяет контролировать неизменность системного реестра Windows, что существенно повышает защищенность рабочих станций от несанкционированных действий внутри операционной системы.

- Сторожевой таймер

Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса «Соболь».

- Регистрация попыток доступа к ПЭВМ

Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. Таким образом, электронный замок «Соболь» предоставляет администратору информацию обо всех попытках доступа к ПЭВМ. В системном журнале фиксируются следующие события:

- факт входа пользователя и имя пользователя;

- предъявление незарегистрированного идентификатора пользователя;

- введение неправильного пароля;

- превышение числа попыток входа в систему;

- число и дата НСД.

- Контроль конфигурации

ПАК «Соболь» позволяет контролировать неизменность конфигурации компьютера – PCI-устройств, ACPI, SMBIOS и оперативной памяти. Данная возможность существенно повышает защиту Вашей рабочей станции.

КСЗИ «Панцирь+»

Разработчик: ЗАО «Информационные технологии в бизнесе»

КСЗИ «Панцирь+» – это сертифицированная ФСТЭК России система защиты информации от несанкционированного доступа следующего поколения (next generation).

КСЗИ «Панцирь+» – это комплексная система защиты информации.

КСЗИ «Панцирь+» может использоваться совместно с ОС семейства Microsoft Windows, начиная от Windows XP, и заканчивая Windows Server 2016.

КСЗИ «Панцирь+» может использоваться для защиты рабочих станций, серверов, терминальных серверов, средств виртуализации Hyper-V, включая защиту и гостевых машин, и гипервизора.

КСЗИ «Панцирь+» позволяет в комплексе решать актуальные задачи защиты информации от внешних и от внутренних угроз, в том числе от угроз таргетированных атак.

1. Защита от внутренних угроз (от инсайдерских атак):

- от атак со стороны интерактивных пользователей, санкционированно обрабатывающих данные в информационной системе;

- от атак со стороны привилегированных пользователей (администраторов), решающих те или иные задачи администрирования в информационной системе.

2. Защита от внешних угроз (хакерских атак), в том числе, эффективная защита от целевых атак.

КСЗИ «Панцирь+» – это инновационная система защиты информации.

При реализации КСЗИ внедрены новые технологии защиты информации. На способы и технические решения, реализованные в КСЗИ, получено 8 патентов на изобретение. Реализация практически каждого механизма защиты КСЗИ оригинальна (запатентована), обладает новыми свойствами, что принципиально отличает КСЗИ от иных СЗИ НСД, представленных на рынке средств защиты информации. С данными техническими решениями можно ознакомиться в разделе технологии.

СЗИ «Блокхост-Сеть 2.0»

Разработчик: ООО «Газинформсервис»

СЗИ «Блокхост-Сеть 2.0» состоит из клиентской части СЗИ «Блокхост-Сеть 2.0», в рамках которой реализованы базовые механизмы защиты, и серверной части – сервера безопасности, устанавливаемой на автоматизированное рабочее место администратора безопасности.

СЗИ «Блокхост-Сеть 2.0» состоит из клиентской части СЗИ «Блокхост-Сеть 2.0», в рамках которой реализованы базовые механизмы защиты, и серверной части – сервера безопасности, устанавливаемой на автоматизированное рабочее место администратора безопасности.

Средство защиты информации «Блокхост-Сеть 2.0» выполняет следующие функции защиты рабочей станции:

— идентификацию пользователей при помощи специальных аппаратных средств (iButton)

— двухфакторная аутентификация администратора безопасности и пользователей с применением персональных идентификаторов

— дискреционный и мандатный механизмы контроля доступа к информационным ресурсам в соответствии с заданными параметрами безопасности, в том числе по времени

— контроль целостности системного ПО, прикладного ПО и информационных ресурсов АРМ

— очистка областей оперативной памяти после завершения работы контролируемых процессов, что предотвращает считывание информации ограниченного доступа

— гарантированное удаление файлов и папок, что исключает возможность восстановления

— контроль вывода информации на печать и отчуждаемые физические носители, маркировка документов

— контроль запуска процессов

— персональный межсетевой экран (контроль доступа к сетевым ресурсам и фильтрация сетевого трафика)

— защита от изменения/удаления СЗИ «Блокхост-Сеть 2.0»

— «Блокхост-Сеть 2.0» имеет сертификат ФСТЭК России № 3740 от 30 ноября 2016 года.

Наличие сертификата подтверждает, что СЗИ «Блокхост-Сеть 2.0» обеспечивает:

— 3 класс защищенности в соответствии с руководящим документом «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации», (Гостехкомиссия России, 1992)

— 2 уровень контроля отсутствия недекларированных возможностей в соответствии с руководящим документом «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей». (Гостехкомиссия России, 1999)

— 4 класс защищенности в соответствии с руководящим документом «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1997).

Список поддерживаемых системой ключевых носителей:

| eToken | eToken Pro, eToken Pro (Java), eToken ГОСТ, eToken NG-FLASH, eToken NG-FLASH (Java), eToken NG-OTP, eToken NG-OTP (Java), eToken GT (Java), eToken PRO (Java) SC, eToken PRO SC |

| SafeNet | SafeNet eToken 5100, 5105, 5200, 5205, 7200, 7300, 4100 |

| ruToken | ruToken, ruToken S, ruToken Lite; ruToken ЭЦП |

| JaCarta | JaCarta PRO, JaCarta ГОСТ, JaCarta PKI |

| ESMART Token | ESMART Token (USB-ключ и смарт-карта) |

| Avest | Avest Token (AvBign) |

| Другое | USB-накопители, дискеты 3,5”, персональный идентификатор пользователя в реестре Windows |