СКЗИ

СКЗИ ViPNet CSP

- Информация о материале

Разработчик: ОАО «ИнфоТеКС»

ViPNet CSP 4.2 — российский криптопровайдер, сертифицированный ФСБ России как средство криптографической защиты информации (СКЗИ) и электронной подписи.

ViPNet CSP 4.2 позволяет:

- Создание ключей ЭП, формирование и проверка ЭП по ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012

- Хэширование данных по ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012

- Шифрование и имитозащита данных по ГОСТ 28147-89

Базовый вариант ViPNet CSP 4.2 (вариант исполнения 1) обеспечивает класс защищенности КС1.

Для обеспечения класса защищенности КС2 продукт ViPNet CSP 4.2 (вариант исполнения 2) следует использовать совместно с сертифицированным аппаратно-программным модулем доверенной загрузки (АПМДЗ).

Для обеспечения класса защищенности КС3 продукт ViPNet CSP 4.2 (вариант исполнения 3) используется совместно с сертифицированным АПМДЗ и специализированным ПО ViPNet SysLocker для создания и контроля замкнутой программной среды.

Сценарии использования

Области применения:

- Системы юридически значимого защищенного электронного документооборота.

- Сдача электронной отчетности в государственные органы.

- Защищенная работа с веб-сервисами.

- Встраивание криптографических функций в сторонние приложения.

Преимущества

- Поддержка работы с внешними устройствами (токенами) для создания и хранения ключей и сертификатов с использованием интерфейса PKCS#11. Данная функция облегчает интеграцию новых устройств с ViPNet CSP 4.

- Возможность экспорта и импорта ключей в формате #PKCS12, что повышает совместимость форматов ключей с решениями других производителей.

- Поддержка вызова криптографических функций CSP сторонними приложениями через API PKCS#11, Microsoft CryptoAPI и Microsoft CNG.

- Выделенное множество функций API позволяет клиентским приложениям ограничивать объемы сертификационных испытаний только проведением оценки влияния (согласно требованиям ФСБ).

Сертификация в ФСБ России

ViPNet CSP 4.2 соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам и требованиям к средствам ЭП, утвержденным приказом ФСБ России от 27 декабря 2011г № 796, установленным для классов КС1, КС2, КС3.

ViPNet CSP 4.2 может использоваться для реализации функций ЭП в соответствии с Федеральным законом от 6 апреля 2011г № 63-ФЗ «Об электронной подписи».

На ViPNet 4.2 получена нотификация о характеристиках шифровального средства. Данный документ позволяет перемещать продукт ViPNet CSP 4.2 через границу Таможенного союза любому юридическому или физическому лицу без оформления дополнительных разрешающих документов

Удостоверяющий Центр ViPNet

- Информация о материале

Разработчик: ОАО «Инфотекс»

Удостоверяющий Центр ViPNet представляет собой программное обеспечение технологии ViPNet с криптографическим ядром "Домен-К", предназначенное для создания инфраструктуры электронной цифровой подписи в корпоративных вычислительных сетях коммерческих и государственных организаций, обеспечивающей выполнение требований Федерального закона "Об ЭЦП", высокий уровень безопасности ее функционирования и требований к составу и техническим характеристикам программно-аппаратного комплекса "Удостоверяющий центр".

В состав Удостоверяющего Центра ViPNet входит следующее программное обеспечение:

— ПО ViPNet [Центр управления сетью] - предназначено для регистрации пользователей и управления безопасностью созданной инфраструктуры ЭЦП;

— ПО ViPNet [Удостоверяющий и ключевой центр] - предназначено для выпуска цифровых сертификатов как собственных пользователей (сотрудников организации), так и внешних пользователей (физических и/или юридических лиц), которые должны иметь возможность использовать в отношениях с организацией ЭЦП (например, в системах "клиент-банк"). ПО ЦУС и УКЦ поставляется в составе инсталляционного комплекта ViPNet [Администратор];

— ПО ViPNet [Центр регистрации] - предназначено для регистрации внешних пользователей (физических и/или юридических лиц) и получения для них в УКЦ цифровых сертификатов;

— ПО ViPNet [Координатор] - предназначено для выполнения функций межсетевого экрана и сервера управляющих и почтовых сообщений, через который осуществляется взаимодействие с УКЦ;

— ПО ViPNet [КриптоСервис], предназначено для обеспечения необходимой функциональности работы с электронной цифровой подписью "Домен-К" (подпись, проверка подписи и т.д.), а также для автоматизированного защищенного обновления ключей, справочников и сертификатов электронной цифровой подписи.

В качестве дополнительного ПО может быть использовано:

— ПО ViPNet [Клиент] [Монитор] - VPN и персональный сетевой экран или ПО ViPNet [Персональный сетевой экран] предназначено для персональной сетевой защиты компьютеров и исключения доступа к ключевой информации;

— ПО ViPNet [Клиент] [Деловая почта] - Outlook-подобное приложение, обеспечивающее все задачи, необходимые для делового корпоративного общения, автопроцессинг файлов для автоматической подписи и доставки файлов, юридически значимые подтверждения о доставке и прочтении документов.

Данное программное обеспечение в защищенном варианте обеспечивает все необходимые механизмы использования ЭЦП с сертификатами X.509, предусмотренные Законом об ЭЦП и международными стандартами.

Алгоритмы для хэширования и подписи реализованы в соответствии со стандартами ГОСТ Р 34.10-94, Р 34.11-94, Р 34.10-2001. Алгоритм шифрования реализован в соответствии со стандартом 28147-89

ПО ViPNet [Удостоверяющий и ключевой центр]

Программу ViPNet [Удостоверяющий и Ключевой Центр] можно условно разделить на две программы: Ключевой центр и Удостоверяющий центр.

Удостоверяющий центр предназначен для обслуживания следующих запросов: на издание сертификатов ЭЦП, на отзыв, приостановление и возобновление приостановленного действия сертификатов абонентов, сформированных на сетевых узлах или в Центрах Регистрации для внешних пользователей.

Программное обеспечение УЦ обеспечивает следующую функциональность:

— Генерация секретных и открытых ключей Главных абонентов УЦ, сертификатами которых заверяются сертификаты пользователей. Сертификаты главных абонентов могут быть самоподписанными или заверенными вышестоящим УЦ.

— Первое издание сертификата подписи абонентов происходит в УЦ вместе с генерацией секретного ключа для него. Дальнейшее переиздание сертификата может происходить как в УЦ одновременно с формированием нового секретного ключа (для задач, требующих централизованной генерации и распределения ключей), так и по запросу пользователя корпоративной сети, сформированного на его сетевом узле.

— Издание и регистрация сертификатов ЭЦП по запросу абонентов сети. Запрос на сертификат представляет собой шаблон сертификата, содержащий информацию об абоненте, его новый открытый ключ подписи, предполагаемый срок действия сертификата, а также другие параметры, соответствующие стандарту X.509. Запрос может быть зарегистрирован или автоматически или в результате действий администратора УЦ. Запрос может быть отклонен. После заполнения полей сертификата сертификат через Центр управления отправляется к пользователю на компьютер.

— Отзыв сертификатов, приостановление действия сертификатов, возобновление действия сертификатов ЭЦП абонентов сети. Эти действия выполняются администратором УЦ. Справочник отозванных сертификатов рассылается абонентам сети.

— Регистрация справочников сертификатов ЭЦП главных абонентов других УЦ ViPNet. После просмотра сертификатов главных абонентов других УЦ и принятия их производится подпись такого справочника своим главным абонентом (кросс сертификация). Заверенный справочник рассылается по сети в соответствии со связями своих абонентов, и используются при проверке сертификатов ЭЦП абонентов других УЦ, приславших подписанную информацию на какой-либо узел своей сети.

— Аналогичным образом выполняется импорт, кросс сертификация и рассылка сертификатов УЦ других производителей на основе сертифицированных СКЗИ "КриптоПро" и "Верба-О". Документы, подписанные с использованием указанных СКЗИ, будут проверены только при наличии на компьютере сертификата соответствующего УЦ, заверенного Главным абонентом своего УЦ. По соображениям безопасности УЦ ViPNet требует кросс сертификации даже для сертификатов других УЦ, в цепочке сертификатов которых содержится сертификат, которому доверяет УЦ ViPNet,

— Регистрация справочников отозванных сертификатов ЭЦП из других УЦ ViPNet. Такие справочники поступают из других сетей автоматически, заверяются главным абонентом и рассылаются по сети в соответствии со связями абонентов сети. Импорт справочников отозванных сертификатов из УЦ других производителей не производится. Доступ к ним осуществляется в процессе проверки подписи по пути, указанному в ЭЦП.

— Обслуживание запросов внешних пользователей. Внешний пользователь регистрируется на одном из пунктов регистрации Администратором программы ViPNet [Центр Регистрации]. Администратор ЦР создает запрос на сертификат ЭЦП для внешнего пользователя и отсылает его в УЦ для издания сертификата. Запрос на сертификат перед отправкой в УЦ подписывается ключом подписи этого Администратора. После введения в действие сертификата внешний пользователь сможет пользоваться им (подписывать документы) на любом узле сети с установленным ПО ViPNet. Администратор ЦР может создавать запросы на отзыв, приостановление действия, возобновление действия приостановленного сертификата ЭЦП внешних пользователей.

— Издание и регистрация сертификатов ЭЦП для внешних пользователей выполняется только по запросу из Центра регистрации. Запрос может быть зарегистрирован или отклонен. Вторичные запросы на сертификаты, если в них нет изменений, и выдача сертификатов могут обрабатываться и выдаваться автоматически. Сертификаты через ЦУС отправляется в УЦ.

— Отзыв сертификатов, приостановление действия сертификатов, возобновление действия сертификатов ЭЦП внешних пользователей может происходить по запросу из ЦР, или самим Администратором УЦ без запроса из ЦР. Справочники отозванных сертификатов рассылаются по узлам сети.

— Просмотр запросов и сертификатов ЭЦП. В программе УЦ возможен просмотр любых запросов, сертификатов, действующих списков отзыва, сохранение их в файл или вывод на печать.

— Сервисные функции УЦ.

УЦ информирует администратора об истечении сроков действия различных сертификатов за заданное число дней до этого срока путем формирования соответствующих списков.

Автоматически формирует архивы информации через заданные интервалы времени при наличии изменений, что обеспечивает возможность восстановления актуальной информации.

Обеспечивает различные режимы функционирования УЦ.

Ключевой центр (КЦ) обеспечивает защиту инфраструктуры ЭЦП посредством создания системы шифрования информации во всех процедурах управления инфраструктурой ЭЦП на основе симметричной схемы распределения ключей:

— Защита секретных ключей ЭЦП, распределяемых централизовано;

— Защита сертификатов главных абонентов сети;

— Защита транспортного уровня системы, обеспечивающего работу процедур запросов и получения сертификатов, доставки других файлов инфраструктуры ЭЦП;

— Генерация паролей для защиты секретных ключей от несанкционированного доступа. Тип пароля может быть - случайный (пароль будет создан случайным образом из различных слов, образующих случайную легко запоминаемую фразу), собственный (можно задать по желанию, но не менее 5 символов), случайный цифровой (сформируется случайным образом из различных цифр);

— Формирование других ключей, обеспечивающих обновление симметричной ключевой информации и работу другого ПО ViPNet.

Первоначальный набор симметричных ключей выдается пользователю в составе файла ключевого дистрибутива, зашифрованного на пароле, и который пользователь получает при его первичной регистрации. В состав ключевого дистрибутива входит персональный ключ связи с УКЦ, ключ связи со своим ViPNet-координатором, первичный секретный ключ подписи и сертификат, сертификаты главных абонентов УЦ. Другая ключевая информация поступает на компьютер после инсталляции ПО ViPNet[КриптоСервис] и в процессе обновлений.

ПО ViPNet [Центр управления сетью]

Программа Центра управления обеспечивает:

— Регистрацию узлов и абонентов корпоративной сети, регистрацию "Центров регистрации" внешних пользователей.

— Взаимодействие с УКЦ и пользователями при управлении сертификатами.

— Формирование защищенных справочников доступа для узлов сети и справочников связей узлов и абонентов для УКЦ при штатной эксплуатации и компрометации ключей абонентов.

— Другие функции.

Взаимодействие абонентов с УКЦ производится только через Центр управления. При этом обе программы могут устанавливаться на один компьютер. Однако для повышения уровня безопасности функционирования УКЦ предусмотрена возможность установки УКЦ и Центра управления на разных компьютерах.

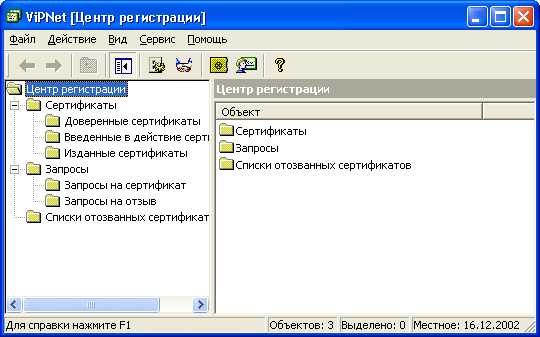

ПО ViPNet [Центр регистрации]

Программа Центр Регистрации предназначена для регистрации внешних пользователей и получения для них в УКЦ цифровых сертификатов. Право работать в данной программе определяется программой Центра управления путем регистрации узла в задаче ЦР и формирования соответствующего справочника доступа. В системе может присутствовать произвольное количество ЦР.

В Центре Регистрации при предъявлении документов внешним пользователем, подтверждающих его полномочия, создается запрос на сертификат, производится отправка его в УКЦ и осуществляется ввод в действие изданного в УКЦ сертификата. В Центре Сертификации сертификат будет либо удовлетворен, либо отклонен. Только запрос на сертификат со статусом "удовлетворен" становится сертификатом подписи, и этот сертификат может быть введен в действие. После введения в действие сертификата, внешний пользователь сможет пользоваться им (подписывать документы) на любом узле с установленным ПО ViPNet.

Программа выполняет следующие функции:

— Генерация секретного ключа подписи и сохранение его на персональном ключевом носителе внешнего пользователя.

— Ввод персональных данных для сертификата внешнего пользователя.

— Формирование запроса на сертификат.

— Подпись запроса на сертификат ключом действующего администратора ЦР.

— Отправка заверенного запроса в УКЦ (через ЦУС).

— Автоматический прием сертификатов из УКЦ.

— Просмотр запросов и принятых сертификатов.

— Ввод в действие сертификата (сохранение на персональном ключевом носителе внешнего пользователя).

— Формирование запроса на отзыв сертификата.

— Формирование запроса на приостановление сертификата.

— Формирование запроса на возобновление сертификата.

Кроме того, программа выполняет экспорт сертификатов в различных кодировках. Всю процедуру создания запроса на получение сертификата обеспечивает соответствующий мастер.

Секретный ключ внешнего пользователя и его сертификат заносятся на его персональный носитель. Это может быть дискета, E-Token, смарт-карта, Touch memory и другие.

Секретный ключ зашифровывается на пароле, вырабатываемом программой. Тип пароля может быть один из следующих:

— Собственный пароль,

— Случайная легко запоминаемая фраза,

— Собственный цифровой пароль,

— Случайный цифровой пароль.

ПО ViPNet [КриптоСервис]

Программа ViPNet [КриптоСервис] обеспечивает необходимую функциональность работы с электронной цифровой подписью (подпись, проверка подписи и т.д.), а также автоматизированное защищенное обновления ключей, справочников и сертификатов электронной цифровой подписи. При использовании в качестве клиентского программного обеспечения - ПО ViPNet [Клиент] [Монитор] или ПО ViPNet [Клиент] [Деловая почта] установка ПО ViPNet [КриптоСервис] не требуется, так как вся требуемая функциональность содержится в указанных программах.

ПО ViPNet [КриптоСервис] содержит набор функций работы с ЭЦП, необходимых для использования другими приложениями.

В качестве приложений, использующих функции ЭЦП, может использоваться "Деловая почта" системы ViPNet, программа Microsoft Outlook, различные WEB - приложения, а также любые другие программы, если в них встроен вызов криптографических функций СКЗИ "Домен-К".

Пользователь сети, используя меню программы, может в любое время создать для себя новый секретный ключ и отправить запрос в УКЦ для получения нового сертификата. Однако пользователь не может изменить поля в запросе, кроме полей сроков действия. Редактирование полей сертификата возможно только в УКЦ.

Пользователь может сменить пароль, защищающий секретные ключи. Задать тип и срок действия пароля. Назначить срок, за который программа должна сообщить ему о приближающемся сроке окончания действия его сертификата и предложить сформировать новый запрос.

ПО ViPNet [Координатор]

Это многофункциональный программный модуль, который обеспечивает следующую функциональность:

— межсетевое экранирование в соответствии с требованиями Гостехкомиссии по 3 классу. За Координатор устанавливается УКЦ и ЦУС;

— выполнение функций почтового сервера для обеспечения безопасного обмена сообщениями инфраструктуры ЭЦП, управляющими сообщениями системы защиты, а также почтовыми сообщениями приложений системы ViPNet;

— при необходимости:

функции NAT (Network address translation) для VPN-соединений из локальной в общественную сеть;

туннелирование и шифрование трафика компьютеров, установленных за ViPNet [Координатор] и взаимодействующих с компьютерами за другими ViPNet [Координаторами] или с установленным ПО ViPNet [Клиент].

Требуемый уровень безопасности (класс 1 В) обеспечивается использованием программного обеспечения технологии ViPNet, сертифицированного по указанному классу, а также по другим требованиям безопасности. К основным техническим мерам, которые гарантируют высокий уровень безопасности использования инфраструктуры ЭЦП, можно отнести следующие:

— Весь информационный обмен, связанный с обеспечением работы инфраструктуры ЭЦП, производится в зашифрованном виде, что исключает любые стратегии модификации, подмены, навязывания ложной информации, несанкционированного доступа к передаваемой информации.

— Весь служебный информационный обмен по ЭЦП обеспечивается специализированным защищенным транспортным модулем MFTP, входящим в состав сертифицированного продукта и использующим протокол сетевого уровня TCP по портам 5000, 5001, 5002, что позволяет путем настроек для пропуска этого протокола на межсетевых экранах исключить возможные сетевые атаки через стандартные протоколы.

— Программное обеспечение ViPNet на клиентских станциях обеспечивает криптографический контроль целостности справочников сертификатов Главных абонентов УКЦ, что гарантирует их защиту от подмены. Все другие справочники защищены от подмены криптографическими контрольными суммами и подписью УКЦ.

— УКЦ ViPNet производит кросс сертификацию сертификатов других удостоверяющих центров, что позволяет центральной администрации контролировать надежность других удостоверяющих центров. Подпись лица, которому сертификат выдан другим удостоверяющим центром, признается действительной, только в случае наличия на компьютере заверенного своим УКЦ сертификата этого другого удостоверяющего центра, выдавшего сертификат данному лицу.

— Межсетевой экран ViPNet [Координатор], защищающий УКЦ, совмещен с сервером транспортного модуля MFTP. Сетевые узлы имеют возможность взаимодействовать только с координатором и не имеют возможности прямого взаимодействия с УКЦ и Центром управления, что позволяет на межсетевом экране пресечь любые сетевые атаки даже со стороны зарегистрированных пользователей.

— Если на клиентские компьютеры возможны сетевые атаки, то для защиты криптографических модулей и ключей ЭЦП на них целесообразна установка модуля ViPNet [Клиент] или его составляющей ViPNet [Персональный сетевой экран], сертифицированной ФАПСИ для использования в органах государственной власти. Модуль ViPNet [Клиент] дополнительно к персональному сетевому экрану создает зашифрованный туннель до ViPNet [Координатора], блокируя при этом любой открытый трафик, что полностью исключает любые сетевые атаки на компьютер пользователя.

Центр управления и УКЦ ViPNet могут обеспечить автоматическое защищенное взаимодействие более чем с 65 000 сетевыми узлами. При этом в одном УКЦ может быть зарегистрировано более чем 65 000 абонентов сети для выдачи им сертификатов.

ПАК КриптоПро УЦ

- Информация о материале

Разработчик: ООО «КРИПТО-ПРО»

Программно-аппаратный комплекс "Удостоверяющий Центр "КриптоПро УЦ" предназначен для обеспечения деятельности удостоверяющего центра при реализации целевых функций в соответствии с действующим законодательством.

ПАК КриптоПро УЦ обеспечивает:

Реализацию многоролевой модели управлениями объектами;

Реализацию Инфраструктуры Удостоверяющих Центров, построенных по иерархической модели;

Аудит событий, связанных с эксплуатацией программного комплекса;

Реализацию механизма занесения в сертификат открытого ключа подписи сведений об отношениях, при которых электронный документ имеет юридическую силу;

Ведение реестра зарегистрированных пользователей:

— выполнение процедуры регистрации пользователя в централизованном режиме с прибытием регистрируемого пользователя в Удостоверяющий Центр;

— выполнение процедуры регистрации пользователя в распределенном режиме без прибытия регистрируемого пользователя в Удостоверяющий Центр;

— выполнение процедуры удаления пользователей из реестра пользователей по запросам администратора Удостоверяющего Центра;

— выполнение процедуры удаления пользователей из реестра пользователей в автоматическом режиме.

Генерацию ключей подписи и шифрования:

— выполнение процедуры генерации личных закрытых и открытых ключей ЭЦП и шифрования пользователя на рабочем месте пользователя;

— выполнение процедуры генерации личных закрытых и открытых ключей ЭЦП и шифрования на рабочем месте администратора Удостоверяющего Центра;

— выполнение процедуры генерации личных закрытых и открытых ключей ЭЦП уполномоченного лица Удостоверяющего Центра;

— выполнение процедуры генерации личных закрытых и открытых ключей ЭЦП уполномоченного лица подчиненного Удостоверяющего Центра.

Ведение реестра запросов и заявлений на сертификаты открытых ключей в электронном виде:

— формирование запроса на сертификат нового открытого ключа на рабочем месте пользователя;

— формирование запроса на сертификат нового открытого ключа на рабочем месте администратора Удостоверяющего Центра;

— вывод запросов на сертификаты открытых ключей пользователей на бумажный носитель на рабочем месте пользователя.

Ведение реестра сертификатов открытых ключей, изданных Удостоверяющим Центром в электронном виде:

— контроль уникальности открытых ключей подписи и шифрования в формируемых сертификатах;

— формирование сертификатов открытых ключей пользователей в электронном виде в соответствии с рекомендациями Х.509 версии 3 и RFC 2459, позволяющих с помощью криптографических методов (ЭЦП) централизованно заверять соответствие открытого ключа и атрибутов определенному пользователю;

— вывод сертификатов открытых ключей пользователей на бумажный носитель на рабочем месте пользователя;

— вывод сертификатов открытых ключей пользователей на бумажный носитель на рабочем месте администратора Удостоверяющего Центра.

Ведение реестра запросов и заявлений на аннулирование (отзыв) и приостановление/возобновления действия сертификатов открытых ключей в электронном виде:

— выполнение процедуры формирования запросов на отзыв сертификатов открытых ключей на рабочем месте пользователя;

— выполнение процедуры формирования запросов на отзыв сертификатов открытых ключей пользователей на рабочем месте администратора Удостоверяющего Центра;

— выполнение процедуры формирования запросов от пользователей на приостановление/возобновление действия сертификатов открытых ключей на рабочем месте пользователя;

— выполнение процедуры формирования запросов на приостановление/возобновление действия сертификатов открытых ключей пользователей на рабочем месте администратора Удостоверяющего Центра;

— формирование и доставку зарегистрированным пользователям списка отозванных сертификатов открытых ключей пользователей.

Выполнение процедуры подтверждения подлинности ЭЦП:

— выполнение процедуры подтверждения подлинности ЭЦП в электронных документах;

— выполнение процедуры подтверждения подлинности ЭЦП уполномоченного лица Удостоверяющего Центра в изданных сертификатах открытых ключей.

Реализацию системы оповещения пользователей с использованием почтовых сообщений:

— управление оповещением пользователей о событиях в процессе регистрации;

— управление оповещением пользователей о событиях в течении всего жизненного цикла сертификатов открытых ключей.

В базовый состав компонент программного комплекса "КриптоПро УЦ" входят:

— центр Сертификации "КриптоПро УЦ";

— центр Регистрации "КриптоПро УЦ";

— АРМ пользователя (регистрации пользователя, зарегистрированного пользователя с ключевым доступом, зарегистрированного пользователя с маркерным доступом) (в составе Центра Регистрации);

— АРМ администратора Центра Регистрации;

— АРМ разбора конфликтных ситуаций.

Все компоненты программного комплекса "КриптоПро УЦ"взаимодействуют друг с другом с использованием защищенного транспортного протокола Transport Layer Security (TLS) с двухсторонней аутентификацией.

Исключение составляет Web-приложение Центра Регистрации, реализующие АРМ регистрации пользователя и АРМ зарегистрированного пользователя с маркерным доступом. Данные АРМы взаимодействуют с Центром Регистрации по протоколу TLS с односторонней (серверной) аутентификацией.

Использование протокола TLS позволяет обеспечить:

— аутентификацию взаимодействующих компонент;

— целостность передаваемых данных;

— конфиденциальность передаваемых данных.

Программный комплекс "КриптоПро УЦ" обеспечивает реализацию ролевой модели управления объектами комплекса.

Поддерживаются следующие предустановленные роли:

— Администратор - администратор Центра Регистрации;

— Оператор - оператор Центра Регистрации;

— Пользователь Центра Регистрации - пользователь, имеющий действующий сертификат открытого ключа, содержащий идентификатор этой роли в области применения сертификата и информация о котором внесена в Базу Данных Центра Регистрации;

— Временный сертификат - владелец временного сертификата пользователя Центра Регистрации;

— Прошедший проверку - прошедший проверку пользователь, имеющий маркер доступа.

Состав ролей и права доступа для каждой роли могут изменятся и настраиваться в зависимости от принятой в организации модели управления.

Программный комплекс "КриптоПро УЦ" обеспечивает построение инфраструктуры удостоверяющих центров по иерархической модели.

Политика выпуска сертификатов открытых ключей уполномоченных лиц подчиненных удостоверяющих центров определяется и настраивается политиками безопасности комплекса.

Режимы функционирования:

Регистрация пользователей

Программный комплекс "КриптоПро УЦ" поддерживает регистрацию пользователей в реестре пользователей удостоверяющего центра в двух режимах:

— централизованный режим;

— распределенный режим.

При централизованном режиме регистрации идентификация регистрируемых пользователей удостоверяющего центра осуществляется ответственным сотрудником удостоверяющего центра из группы администрирования при личном прибытии пользователя. В распределенном режиме регистрации допускается идентификация пользователя по месту его проживания (местонахождения) лицами, на которых возложена данная функция в соответствии с действующим законодательством Российской Федерации (нотариусами) при заверении им собственноручной подписи регистрируемого пользователя на заявлении на регистрацию в бумажной форме.

Изготовление ключей, формирование запросов на сертификаты и постановка их в очередь на обработку

Программный комплекс "КриптоПро УЦ" предоставляет программные средства изготовления ключей пользователей, формирования запросов на сертификаты и постановки их в очередь на обработку на рабочем месте пользователя и/или на рабочем месте ответственного сотрудника удостоверяющего центра из группы администрирования.

Формат запросов на сертификат определяется форматом криптографических сообщений стандарта RSA PKCS#10 (RFC 2986). Также допускается изготовление ключей и формирование запросов на сертификаты в программном обеспечении других производителей, с последующей их постановкой в очередь на обработку с рабочего места ответственного сотрудника удостоверяющего центра из группы администрирования с использованием компонента АРМ администратора Центра Регистрации. В этом случае, необходимо, что бы значения атрибутов запроса соответствовали политике безопасности, настроенной на программном комплексе "КриптоПро УЦ".

Сертификаты соответствия:

| Версия продукта | Рег.№ сертификата | Дата выдачи | Срок действия | Класс защиты |

| ПАК "КриптоПро УЦ" версия 1.4 |

ФСБ России СФ/128-1060 |

24 сентября 2007 г. | до 1 июля 2010 г. | КС2 |

JaCarta

- Информация о материале

Разработчик: ЗАО «Алладин Р.Д.»

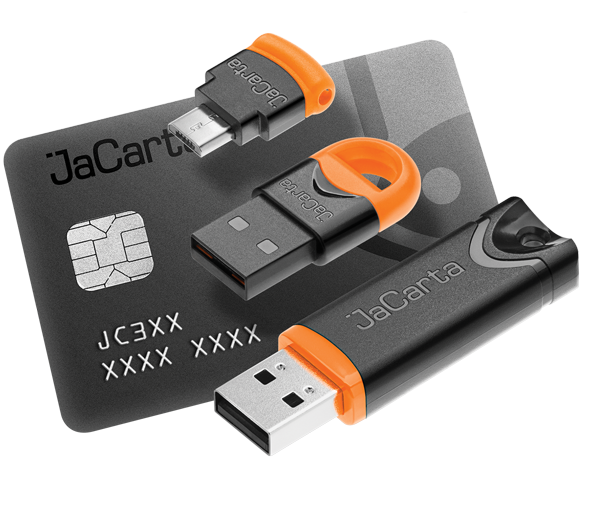

JaCarta PKI

JaCarta PKI – USB-, MicroUSB-токен или смарт-карта для строгой двухфакторной аутентификации пользователей при доступе к защищённым информационным ресурсам предприятия, безопасного хранения ключей, ключевых контейнеров программных СКЗИ.

- Работа с PKI в продуктах мировых вендоров обеспечивается штатными средствами.

- Хранение ключевых контейнеров практически для всех программных СКЗИ (КриптоПро CSP, VipNet CSP и др.).

- Сертифицировано ФСТЭК России.

JaCarta PKI – базовая, или основная, модель семейства. Её функциональности обычно бывает достаточно для 60-70% выполняемых проектов.

Выпускается в трёх базовых форм-факторах: USB-токен (в корпусе XL и Nano), MicroUSB-токен и смарт-карта (чёрный пластик, чип с палладиевыми контактами):

- Смарт-карта

- USB-токен в корпусе XL

- USB-токен в корпусе Nano

- MicroUSB-токен

Если предполагается использовать смарт-карты или токены JaCarta PKI вместе с продуктами, ранее выпущенными компанией Aladdin, или в уже созданной инфраструктуре, с имеющимися в эксплуатации продуктами компании, то при заказе следует выбрать опцию "Обратная совместимость с продуктами Aladdin".

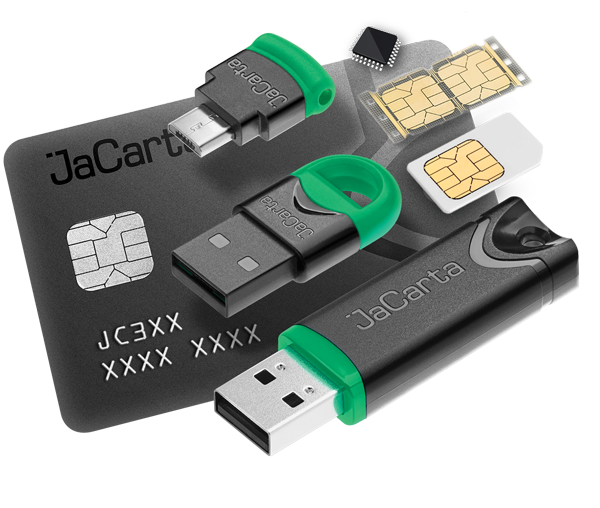

JaCarta-2 ГОСТ

Новое поколение USB-токенов, смарт-карт и модулей безопасности с аппаратной поддержкой ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012

- Сертифицированное средство электронной подписи

- Полноценное СКЗИ с широким набором криптографических функций

- Средство строгой двухфакторной аутентификации для безопасного доступа в информационные системы, Web-порталы и облачные сервисы

- Средство безопасного хранения пользовательских данных

Назначение JaCarta-2 ГОСТ

JaCarta-2 ГОСТ — новое поколение USB-токенов, смарт-карт, модулей безопасности с аппаратной реализацией российских криптографических алгоритмов

Средство электронной подписи и полноценное СКЗИ

JaCarta-2 ГОСТ предназначена для использования в качестве сертифицированного средства ЭП (усиленной квалифицированной подписи — УКЭП) и полноценного СКЗИ в системах электронного документооборота (ЭДО), дистанционного банковского обслуживания (ДБО) и др. для обеспечения юридической значимости и неотказуемости действий пользователей, а также для обеспечения целостности и конфиденциальности передаваемых данных.

Для обеспечения совместимости с существующими системами и плавного перехода на использование нового российского стандарта ЭП JaCarta-2 ГОСТ поддерживает как старые криптографические алгоритмы ГОСТ Р 34.11-94 и ГОСТ Р 34.10-2001, выводимые из использования с 2019 г., так и новые — ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2012.

Средство строгой двухфакторной аутентификации

Устройства JaCarta-2 ГОСТ могут применяться для обеспечения безопасного доступа пользователей или терминального оборудования в информационные системы, Web-порталы и облачные сервисы.

Средство безопасного хранения пользовательских данных

Возможности устройств JaCarta-2 ГОСТ позволяют обеспечить безопасное хранение ключевых контейнеров программных СКЗИ (например, КриптоПро CSP и ViPNet CSP), цифровых сертификатов, паролей, пользовательских и прочих данных в защищённой энергонезависимой памяти (EEPROM).

Различные исполнения

- USB-токены и смарт-карты предназначены для использования в качестве средства строгой двухфакторной аутентификации пользователей и средства ЭП в системах ЭДО, ДБО и различных электронных сервисах — порталах госуслуг, торговых площадках, в системе ЕГАИС и т.д.

- Модули смарт-карт, в том числе с поддержкой бесконтактного интерфейса NFC, — могут использоваться при выпуске корпоративных, платёжных, социальных, транспортных, кампусных и других видов карт с аппаратной поддержкой сертифицированной российской криптографии "на борту", например, платёжная карта "Мир" с транспортным приложением "Тройка" и средством ЭП.

- Модули безопасности — SIM-модули, микросхемы для монтажа на печатную плату — могут использоваться в различном терминальном, навигационном, телематическом и другом встраиваемом оборудовании, включая устройства для Интернета вещей (IoT), межмашинного взаимодействия (M2M), а также в автоматизированных системах управления технологическими процессами (АСУ ТП).

Комбинированные модели

Функциональность устройств JaCarta может быть расширена: на их базе выпускается целая линейка комбинированных моделей

Рутокен

- Информация о материале

Разработчики: ЗАО «Актив-Софт»

Рутокен S

Электронный идентификатор (токен) Рутокен S — это компактное USB-устройство, предназначенное для защищенного хранения ключей шифрования и ключей электронной подписи, а также цифровых сертификатов и иной информации.

Рутокен S чаще всего применяется в качестве носителя закрытого ключа электронной подписи для доступа к различным ресурсам, для электронного документооборота и для дистанционного банковского обслуживания. Рутокен S выступает удачной альтернативой традиционным «хранилищам» ключевой информации, таким как Flash-диски или реестр компьютера. В отличие от них пароли и сертификаты пользователя хранятся на Рутокен S в защищенной внутренней памяти устройства. Доступ к этим данным возможен только по предъявлению PIN-кода.

Как работает Рутокен S

Основу Рутокен S составляют микроконтроллер, который выполняет криптографическое преобразование данных, и защищенная память, в которой в зашифрованном виде хранятся данные пользователя: пароли, сертификаты, ключи шифрования и т.д.

Электронные идентификаторы обычно используются в комплексе с соответствующими программно-аппаратными средствами. Рутокен S поддерживает основные промышленные стандарты, что позволяет без труда использовать его в уже существующих системах безопасности информации.

Назначение

Безопасное хранение ключевой информации

- Использование ключевой информации для выполнения криптографических операций на самом устройстве без возможности выдачи наружу закрытой ключевой информации.

- Сгенерированные на токене ключи не могут быть скопированы.

- При утере или краже токена безопасность не нарушается: для доступа к информации требуется PIN-код.

Защита персональных данных

- Защита электронной переписки: шифрование почты, электронная подпись почтовых отправлений.

- Возможность шифрования данных на дисках.

Применение

Применяется в системах защиты от несанкционированного доступа к служебной информации, персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации.

Рутокен ЭЦП 2.0

Рутокен ЭЦП 2.0 предназначен для безопасной двухфакторной аутентификации пользователей, генерации и защищенного хранения ключей шифрования, ключей электронной подписи, цифровых сертификатов и других данных, а так же для выполнения шифрования и электронной подписи «на борту» устройства.

Аппаратная реализация национальных стандартов электронной подписи, шифрования и хэширования позволяет использовать Рутокен ЭЦП 2.0 в качестве интеллектуального ключевого носителя и средства электронной подписи в российских системах PKI, в системах юридически значимого электронного документооборота и в других информационных системах, использующих технологии электронной подписи. Рутокен ЭЦП 2.0 позволяет выполнять криптографические операции таким образом, что закрытая ключевая информация никогда не покидает пределы токена. Таким образом, исключается возможность компрометации ключа и увеличивается общая безопасность информационной системы.

Как работает Рутокен ЭЦП 2.0

Рутокен ЭЦП 2.0 обеспечивает двухфакторную аутентификацию в компьютерных системах. Для успешной аутентификации требуется выполнение двух условий: знание пользователем PIN-кода и физическое наличие самого токена. Это обеспечивает гораздо более высокий уровень безопасности по сравнению с традиционным доступом по паролю.

Основу Рутокен ЭЦП 2.0 составляет современный защищенный микроконтроллер и встроенная защищенная память, в которой безопасно хранятся данные пользователя: пароли, ключи шифрования и подписи, сертификаты и другие данные.

Электронный идентификатор Рутокен ЭЦП 2.0 поддерживает основные российские и международные стандарты в области информационной безопасности. Это позволяет легко, без дополнительных усилий, встраивать его поддержку в существующие информационные системы.

Назначение

Аутентификация

- Замена парольной аутентификации при доступе к БД, Web-серверам, VPN-сетям и security-ориентированным приложениям на двухфакторную программно-аппаратную аутентификацию.

- Аутентификация при доступе к почтовым серверам, серверам баз данных, Web-серверам, файл-серверам.

- Надежная аутентификация при удаленном администрировании и т.п.

Электронная подпись

- Аппаратная реализация электронной подписи.

Безопасное хранение ключевой информации

- Использование ключевой информации для выполнения криптографических операций на самом устройстве без возможности выдачи наружу закрытой ключевой информации.

- Сгенерированные на токене ключи не могут быть скопированы.

- При утере или краже токена безопасность не нарушается: для доступа к информации требуется PIN-код.

Защита персональных данных

- Защита электронной переписки: шифрование почты, электронная подпись почтовых отправлений.

- Защита доступа к компьютеру и в домен локальной сети.

- Возможность шифрования данных на дисках.

Корпоративное использование

- Использование в качестве интеллектуального ключевого носителя в разнообразных информационных системах, использующих технологии электронной подписи.

- Использование в качестве полноценного устройства шифрования и электронной подписи в криптографических сервис-провайдерах, системах защищенного документооборота, в ПО для шифрования логических дисков и т.д.

- Использование в корпоративных системах для надежного хранения служебной информации, персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации.

- Использование в качестве единого идентификационного устройства для доступа пользователя к разным элементам корпоративной системы.

Litoria Desktop

- Информация о материале

Разработчик: ООО «Газинформсервис»

Программный комплекс «Litoria Desktop 2» предоставляет пользователю возможность полного отказа от бумажного документооборота и перехода к электронному юридически значимому и конфиденциальному взаимодействию (корпоративному, межкорпоративному, траснграничному)

Основным назначением ПК «Litoria Desktop 2» является создание, добавление, заверение и проверка электронной подписи (ЭП), а также шифрование и извлечение файлов. В ПК «Litoria Desktop 2» реализована возможность выполнения одновременных операций создания ЭП и шифрования, извлечения и проверки ЭП.

Кроме того, продукт позволяет выполнить функции:

- просмотра хранилища сертификатов ключей проверки ЭП (сертификатов)

- создания запроса на выпуск и перевыпуск сертификата

- установки сертификата на устройство

- установки сертификата из устройства в реестр

- просмотра установленных криптопровайдеров и их параметров

- использования службы DVCS для проверки ЭП и актуального статуса сертификата

Условия применения

ПК «Litoria Desktop 2» функционирует под управлением следующих операционных систем:

- Windows 7 с пакетом обновления 1 (SP1) (32 бит/64 бит)

- Windows Server 2012 (64 бит)

- Windows Server 2012 R2 (64 бит)

- Windows 10 (32 бит/64 бит)

Дополнительно должно быть установлено следующее программное обеспечение:

Средство криптографической защиты информации (СКЗИ), реализованное в соответствии с технологией Microsoft CSP, либо программные СКЗИ – «ViPNet CSP», «ВАЛИДАТА CSP», «Крипто-Ком», «КриптоПро CSP» или ПК «ЛИССИ-CSP»; либо драйвера для аппаратных СКЗИ – «Криптотокен» в составе изделия «eToken ГОСТ» или «РУТОКЕН ЭЦП».

Минимальные требования к рабочей станции, на которую устанавливается ПК «Litoria Desktop 2», обусловлены применением ОС.

Функциональные возможности

ПК «Litoria Desktop 2» предоставляет пользователю возможность выполнить подготовительные мероприятия для работы с функциями PKI:

- создание нового запроса на сертификат

- создание запроса на основе имеющегося сертификата

- установка сертификата на устройство

- просмотр сертификатов в контейнерах

- установка сертификата из устройства в хранилище «Личное»

- управление сертификатами: импорт, экспорт, удаление, детальный просмотр, проверка статуса по локальному и/или удаленному списку отозванных сертификатов (СОС) и в режиме реального времени (OCSP)

- просмотр списка криптопровайдеров

- удаление контейнера ключа ЭП

- управление настройками комплекса

Для обеспечения PKI-функциональности ПК «Litoria Desktop 2» выполняет следующие функции:

- создание ЭП для файлов произвольного типа

- добавление ЭП для подписанных файлов

- заверение ЭП для подписанных файлов

- создание, добавление, заверение ЭП для файлов PDF в формате PAdES

- проверка ЭП для подписанных файлов с возможностью получения исходного документа

- использование службы DVCS для проверки подписи

- шифрование файла произвольного типа

- извлечение (расшифровывание) файла

- универсальные операции: создание ЭП и шифрование файла произвольного типа, извлечение файла и проверка ЭП с возможностью получения исходного документа

Создание нового запроса на сертификат ключа проверки ЭП

Для выполнения операций создания/добавления/заверения ЭП пользователю необходимо иметь сертификат ключа проверки ЭП (сертификат).

Сертификат содержит идентификационную информацию о пользователе (в том числе его имя), ключ проверки ЭП и уникальную ЭП, которая закрепляет сертификат за удостоверяющим центром (УЦ), который его создал. Ключ ЭП, соответствующий ключу проверки ЭП должен находиться в контейнере на отчуждаемом носителе. В качестве отчуждаемого носителя может использоваться любой носитель (например, сменный носитель с интерфейсом USB и др.).

С помощью ПК «Litoria Desktop 2» можно создать запрос на новый сертификат. Для этого надо указать имя выходного файла, криптопровайдер, имя ключевого контейнера, личную идентификационную информацию пользователя и информацию о создаваемом сертификате, такую как использование ключа и назначение сертификата. При выполнении операции создания запроса осуществляется так же создание ключевой пары (ключ проверки ЭП – ключ ЭП). Созданный запрос отправляется на рассмотрение в УЦ, и на основе него УЦ выпустит пользовательский сертификат.

Создание запроса на основе имеющегося сертификата

ПК «Litoria Desktop 2» позволяет создать запрос на новый сертификат на основе имеющегося сертификата, у которого истекает или уже истек срок действия.

Для создания запроса на сертификат на основе имеющегося необходимо указать имя выходного файла, криптопровайдер, имя ключевого контейнера и выбрать сертификат, на основе которого надо создать запрос на новый сертификат.

Установка сертификата на устройство

ПК «Litoria Desktop 2» позволяет выполнить установку сертификата ключа проверки ЭП на устройство, которое ранее использовалось для создания запроса и содержит контейнер ключа ЭП к этому сертификату.

Просмотр сертификатов в контейнерах

С помощью ПК «Litoria Desktop 2» можно выполнить просмотр сертификатов, созданных на основе различных криптопровайдеров, во всех имеющихся контейнерах. И установить выбранный сертификат в хранилище «Личное».

Управление сертификатами

ПК «Litoria Desktop 2» позволяет работать с системными хранилищами сертификатов. Существуют возможности импорта, экспорта и удаления сертификатов, а также просмотра хранилища сертификатов.

Хранилище сертификатов – это область системы, предназначенная для хранения сертификатов.

Импорт – это копирование сертификатов и СОС УЦ с локального диска в хранилище сертификатов.

Экспорт – это копирование сертификатов и СОС УЦ из хранилища сертификатов на локальный диск.

С помощью ПК «Litoria Desktop 2» можно выполнить операции установки корневого сертификата и сертификатов других пользователей.

Также с помощью функции Импорт можно установить сертификат из файла, полученного от УЦ в ответ на отправленный запрос, в хранилище сертификатов «Личное».

Просмотр списка криптопровайдеров

С помощью ПК «Litoria Desktop 2» можно выполнить просмотр установленных на компьютере криптопровайдеров и информацию о них.

Удаление контейнера ключа ЭП

ПК «Litoria Desktop 2» позволяет удалить контейнер ключа ЭП с ключевого отчуждаемого носителя.

Управление настройками комплекса

ПК «Litoria Desktop 2» предоставляет возможность создать настройки для типовых операций: установить кодировку выходных файлов операций, указать информацию для подключения к прокси-серверу, установить адрес службы штампов времени, указать имя рабочей директории, выбрать сертификат подписчика, указать параметры создания и проверки ЭП, выбрать сертификаты получателей и другое.

Создание ЭП

ЭП – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки и полученный в результате криптографического преобразования информации с использованием ключа ЭП. С помощью ЭП можно идентифицировать владельца сертификата ключа проверки ЭП, а также установить отсутствие искажения информации в электронном документе.

Для создания ЭП должен быть осуществлен выбор сертификата ключа проверки ЭП и параметров создания ЭП.

К параметрам создания ЭП относятся:

- создание отделенной или совмещенной ЭП

- создание ЭП с вложенным внутренним штампом времени

- создание усовершенствованной ЭП

Процесс создания усовершенствованной ЭП делится на следующие этапы:

- создание ЭП

- получение штампа времени на значение ЭП

- сбор доказательств действительности сертификата ключа проверки ЭП и присоединение этих доказательств и их хэш-кодов к подписанному документу

- получение штампа времени на сформированные доказательства действительности сертификата ключа проверки ЭП

Добавление ЭП

В случае, когда в подписании документа участвует несколько лиц, и каждый должен поставить в нем свою ЭП, используется операция добавления ЭП. В отличие от операции создания ЭП, добавление ЭП производится в уже подписанный ранее документ.

В ПК «Litoria Desktop 2» существует возможность добавления ЭП, созданной на криптографическом алгоритме, отличном от ГОСТ, например, RSA.

Заверение ЭП

ПК «Litoria Desktop 2» позволяет формировать заверяющую ЭП. С помощью этого типа подписи можно заверить ЭП другого пользователя, сформировав ЭП на значении ЭП другого пользователя, тем самым косвенно подписывая сами данные.

Перед созданием заверяющей подписи производится проверка ЭП, чтобы было достоверно известно, какие подписи уже существуют в документе, и их статус.

Дальнейшая операция по заверению ЭП аналогична созданию ЭП.

Заверение ЭП возможно лишь для подписанных ранее файлов.

Проверка ЭП

Проверка ЭП подразумевает подтверждение подлинности ЭП в электронном документе, то есть:

принадлежности ЭП в электронном документе владельцу сертификата ключа проверки ЭП

отсутствия искажений в подписанном данной ЭП электронном документе (целостность)

подтверждение момента формирования ЭП

подтверждение действительности сертификата ключа проверки ЭП на момент проверки либо на момент создания ЭП при наличии в ЭП доказательств, определяющих этот момент

Проверка отделенной ЭП подразумевает проверку корректности самого файла ЭП.

Использование службы DVCS

ПК «Litoria Desktop 2» позволяет получать подтверждение корректности ЭП электронного документа (Validation of Digitally Signed Document – VSD) от службы DVCS, а также информацию об актуальном статусе сертификата ключа проверки ЭП (validation of public key certificates - VPKC)

Подписанный указанным сертификатом DVCS-запрос отправляется для проверки на сервер службы доверенной третьей стороны, а в ответ сервер присылает информацию о действительности ЭП (VSD-запрос) или статусе сертификата ключа проверки ЭП (VPKC-запрос).

Шифрование файла

Шифрование производится с использованием ключа проверки ЭП, содержащегося в сертификате получателя. Ключ ЭП есть только у владельца использованного сертификата ключа проверки ЭП. Таким образом, при шифровании файла никто, кроме владельца ключа ЭП, не сможет его расшифровать.

ПК «Litoria Desktop 2» может производить шифрование файла сразу для нескольких получателей, при этом их сертификаты должны быть созданы с помощью криптографического алгоритма, относящегося к стандарту единому для всех участников операции. Для каждого сертификата получателя пользователь может просмотреть статус, чтобы на его основании сделать вывод о пригодности данного сертификата для операции.

Извлечение файла

При получении зашифрованного документа извлечение (расшифровывание) пройдет успешно при условии наличия ключа ЭП, связанного с одним из ключей проверки ЭП, на которых производилось шифрование файла. Если существует несколько ключей ЭП, которым соответствуют несколько ключей проверки ЭП, участвующих при шифровании, то расшифровывание произойдет на первом из ключей ЭП. После извлечения можно получить информацию о том, на каком сертификате была произведена операция расшифровывания.

Универсальная операция создания ЭП и шифрования файла

ПК «Litoria Desktop 2» предоставляет возможность одновременного создания ЭП и шифрования. Все действия, выполняемые при этом, аналогичны одиночным операциям создания ЭП и шифрования.

Универсальная операция извлечения файла и проверки ЭП

Функциональность проверки идентична отдельным проверкам – вначале выполняется извлечение, потом проверка ЭП.

После выполнения операции пользователю становится доступна следующая информация:

- для извлечения – сертификат ключа проверки ЭП, на связанном с которым ключе ЭП файл был расшифрован

- для проверки ЭП – все сертификаты подписи, их статусы

КриптоАРМ

- Информация о материале

Разработчик: ООО «Цифровые технологии»

Программа «КриптоАРМ» предназначена для защиты как корпоративной, так и личной информации, передаваемой по незащищенным каналам связи (Интернету, электронной почте) и на съемных носителях (дискете, диске, флэш-карте).

Программа решает задачи защиты информации в государственных структурах и бизнесе, а также защиты личных документов и файлов.

Назначение программы КриптоАРМ:

— защита конфиденциальных данных и обеспечение юридической значимости электронного документооборота;

— рабочее место в Инфраструктуре открытых ключей: (поддержка работы с Удостоверяющими центрами Microsoft CA, «КриптоПро УЦ»; поддержка протоколов TSP и OCSP; централизованное управление рабочими местами в Инфраструктуре открытых ключей);

— основа для встраивания криптографии в бизнес-приложения.

«КриптоАРМ» может использоваться как встраиваемое решение по реализации криптографических функций в клиентских и серверных приложениях системы электронного документооборота, ПО для бухгалтерского и финансового учета (ERP и CAD/CAM/CAE-приложения, веб-системы и др.).

Программа предназначена для работы в операционной системе Windows и обеспечивает работу как со стандартными криптопровайдерами, входящими в ее состав (Microsoft Base Cryptographic Provider, Microsoft Enhanced Cryptographic Provider и др.), так и внешними криптопровайдерами, такими как «КриптоПро CSP», «Сигнал-КОМ CSP».

Основные функциональные возможности программы:

— шифрование данных

— электронная цифровая подпись (подпись данных; проверка корректности электронной цифровой подписи; добавление нескольких подписей к одному документу; заверение подписи подписью другого человека; два варианта ЭЦП (ЭЦП, отделенная от исходных данных и совмещенная с данными); расширенные свойства ЭЦП (время создания подписи, комментарий пользователя и др.).

Также можно одновременно зашифровать и подписать документ, а также расшифровать и проверить корректность ЭЦП и использовать пакетный режим обработки документов (подписывать и шифровать сразу несколько файлов)

— централизованное управление сертификатами и криптопровайдерами (криптопровайдеры; ключевые контейнеры; цифровые сертификаты; PKI-запросы; списки отзыва сертификатов).

— операции «одним кликом» (индивидуальные настройки работы программы (имеется возможность настройки профилей работы программы: выбрать криптопровайдер, сертификаты, тип криптографических алгоритмов, установить конкретных получателей данных и др.); автоматизация операций (для того чтобы зашифровать или подписать файл, вам потребуется всего «одним кликом» нажать на кнопку «Зашифровать» или «Подписать», и программа сама выполнит операцию точно по заданным ранее настройкам).

Цена продукта представлена в Прейскуранте на средства и системы защиты информации

КриптоПро JCP

- Информация о материале

Разработчик: ООО «КРИПТО-ПРО»

КриптоПро JCP - средство криптографической защиты информации, реализующее российские криптографические стандарты, разработанное в соответствии со спецификацией JCA (Java Cryptography Architecture).

Интеграция КриптоПро JCP с архитектурой Java позволяет использовать стандартные процедуры, такие как создание и проверка ЭЦП (в том числе XMLdsig) , шифрование, генерацию ключей, вычисление кодов аутентификации (Message Authentication Code - MAC) в JavaTM Cryptography Extension (JCE) в соответствии со спецификациями JavaTM Cryptography Extension (JCE) на различных операционных системах и аппаратных платформах.

Реализация КриптоПро JCP совместима с КриптоПро CSP.

Средство криптографической защиты КриптоПро JCP распространяется в двух комплектациях:

генерация ключей, формирование и проверка ЭЦП, хэширование данных;

генерация ключей, формирование и проверка ЭЦП, хэширование данных, шифрование.

КриптоПро JCP предназначен для:

авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012;

обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы:

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11 94 "Информационная технология. Криптографическая защита информации. Функция хэширования" и ГОСТ Р 34.11 2012 "Информационная технология. Криптографическая защита информации. Функция хэширования".

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями:

ГОСТ Р 34.10-2001 "Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи";

ГОСТ Р 34.10-2012 "Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи".

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147 89 "Системы обработки информации. Защита криптографическая".

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ 28147-89.

Системные требования:

КриптоПро JCP функционирует в следующем окружении:

виртуальной машина, удовлетворяющая спецификации Sun Java 2 ™ Virtual Machine;

требуется Java 2 Runtime Environment версии 1.4.2, 1.5.0 для версии JCP 1.0.46, Java 6 и выше для 1.0.54 (для этой версии - Java до 1.7.0_25) и 2.x

СКЗИ «Верба-W(-OW)»

- Информация о материале

Разработчик: ЗАО «Московское отделение Пензенского научно-исследовательского электротехнического института» (МО ПНИЭИ)

Динамические библиотеки СКЗИ «ВЕРБА-W» («ВЕРБА-OW») предназначены для встраивания в прикладное программное обеспечение, в результате чего к функциям ПО добавляются возможности шифрования файлов и областей оперативной памяти, формирования и проверки электронной цифровой подписи в соответствии с российскими стандартами ГОСТ Р 34.10-94, ГОСТ Р 34.11-94, ГОСТ 28147-89.

СКЗИ «ВЕРБА-W» использует симметричные ключи шифрования и асимметричные ключи для подписи.

СКЗИ «ВЕРБА-OW» использует принцип открытого распределения ключей шифрования и электронно-цифровой подписи.

В зависимости от комплектации библиотеки могут реализовывать следующие возможности:

— формирование электронной цифровой подписи файла/блока памяти;

— проверку ЭЦП файла/блока памяти;

— удаление подписи;

— выработка значения хэш-функции файла/блока памяти;

— зашифрование/расшифрование файлов/блоков памяти;

— одновременное зашифрование файлов/блоков памяти в адрес множества абонентов;

— получение имитовставки для файла/блока памяти;

— формирование случайного числа заданной длины.

Библиотеки предоставляют возможность формирования и администрирования справочников открытых ключей шифрования и ЭЦП соответственно, и обеспечивают выполнение следующих функций при работе со справочниками:

— добавление и удаление открытого ключа;

— получение атрибутов открытого ключа по идентификатору и наоборот;

— контроль целостности справочника открытых ключей;

— контроль целостности открытого ключа.

Криптографические библиотеки в первую очередь предназначены для встраивания в прикладное программное обеспечение заказчика. Для этих целей в комплект поставки включается подробное описание функций и рекомендаций по построению защищенных систем. Вместе с тем на рынок поставляется большое количество приложений, использующих СКЗИ «ВЕРБА-W» и «ВЕРБА-OW». В их число входят:

— АРМ шифрования и ЭЦП (Файловый Криптоменеджер);

— защищенная электронная Интернет-почта «Курьер»;

— система защиты НТТР-протокола «Корвет»;

— Криптографический Сервер с системой управления ключами;

— защищенная электронная почта X.400;

— система документооборота БОСС-Референт.

Сертификаты соответствия:

| Наименование продукта | Рег.№ сертификата | Дата выдачи | Срок действия | Класс защиты |

| СКЗИ «Верба-OW» версии 6.1.2 комплектация 1, 3 |

ФСБ России СФ/114-1256 |

28 декабря 2008 г. | до 30 апреля 2010 г. | КС1 |

| СКЗИ «Верба-OW» версии 6.1.2 комплектация 2, 4 |

ФСБ России СФ/124-1257 |

28 декабря 2008 г. | до 30 апреля 2010 г. | КС2 |

СКЗИ КриптоПро CSP

- Информация о материале

Разработчик: ООО «КРИПТО-ПРО»

Назначение

Криптопровайдер КриптоПро CSP предназначен для:

авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 "Информационная технология. Криптографическая защита информации. Функция хэширования".

Алгоритмы формирования и проверки электронной подписи реализованы в соответствии с требованиями ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 "Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи".

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 "Системы обработки информации. Защита криптографическая".

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94 и ГОСТ 28147-89.

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые платформы

С полным списком поддерживаемых разными версиями КриптоПро CSP платформ можно ознакомиться в таблице.

Классификация операционных систем для использования КриптоПро CSP c лицензией на рабочее место и сервер.

Поддерживаемые типы ключевых носителей

дискеты 3,5";

смарт-карты с использованием считывателей смарт-карт, поддерживающий протокол PС/SC;

таблетки Touch-Memory DS1993 - DS1996 с использованием устройств Аккорд 4+, электронный замок "Соболь", АПМДЗ "КРИПТОН-ЗАМОК" или устройство чтения таблеток Touch-Memory DALLAS (только в Windows версии);

электронные ключи с интерфейсом USB (USB-токены);

сменные носители с интерфейсом USB;

реестр ОС Windows;

файлы ОС Solaris/Linux/FreeBSD.

Сертификаты соответствия на СКЗИ "КриптоПро CSP"